pstools \\system shutdown -s -t 0

psexec \\[آدرس_سیستم] net start [نام_سرویس]

psexec \\[آدرس_سیستم] -u [نام_کاربری] -p [رمزعبور] c:\path\program.exe

pstools \\system shutdown -s -t 0

psexec \\[آدرس_سیستم] net start [نام_سرویس]

psexec \\[آدرس_سیستم] -u [نام_کاربری] -p [رمزعبور] c:\path\program.exe

این پیغام رو میده

? do you want to allow this app to make changes to your divice

admin local in remote connection havenot full admin access

:solved

create a key on registery database

soft...\micro..\wind...\curr...ver..\polic...\system

localAccountTokenFilterPolicy(value 1,type Dword)

445 (psexec port)

"netsh advfirewall firewall and rule name ="allow SMB

protocol=TCP dir=in

localport =445 action=allow

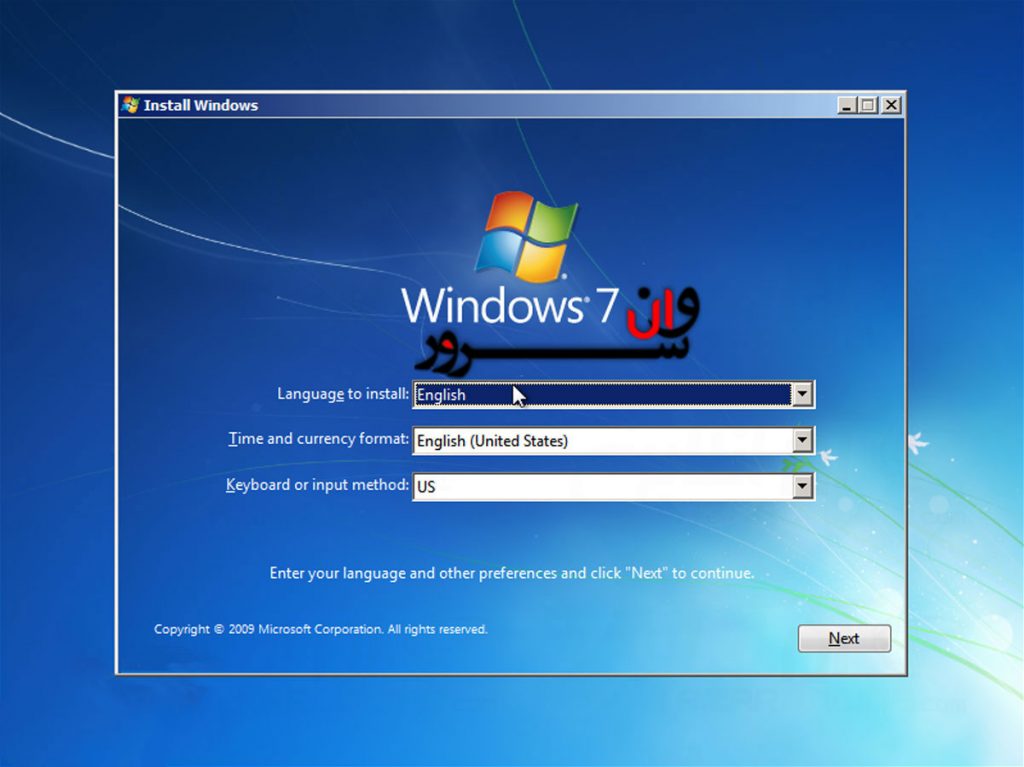

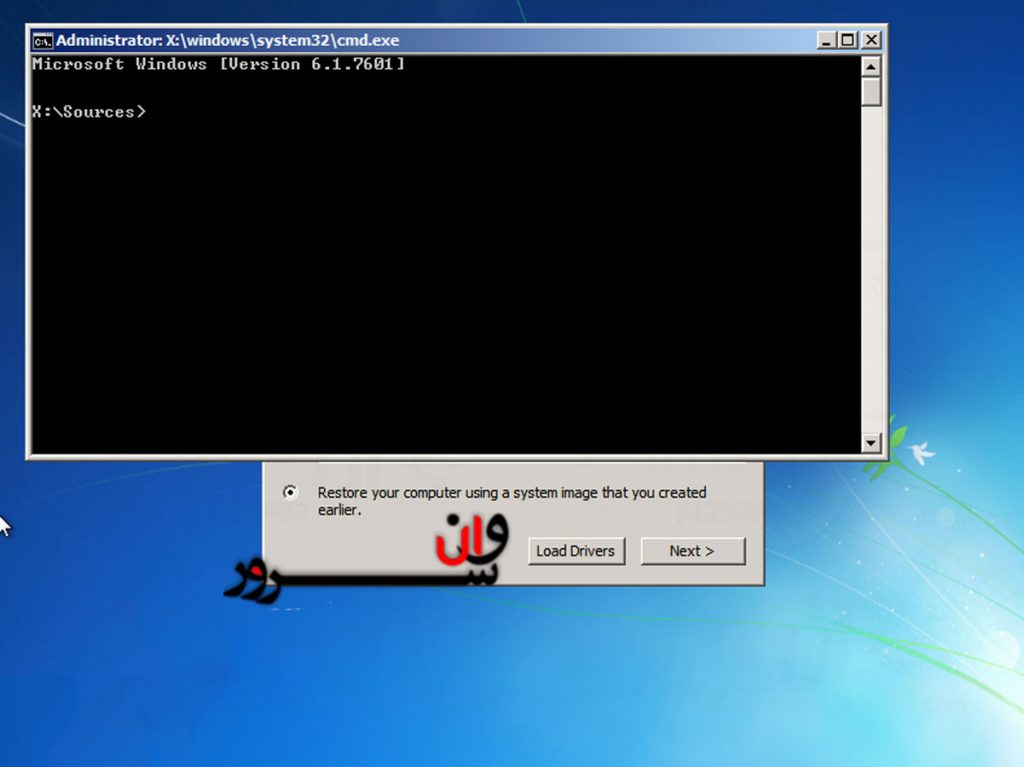

دقت داشته باشید که از طریق بایوس سیستم حالت بوت را روی CD تنظیم کرده باشید.

|

1 2 |

|

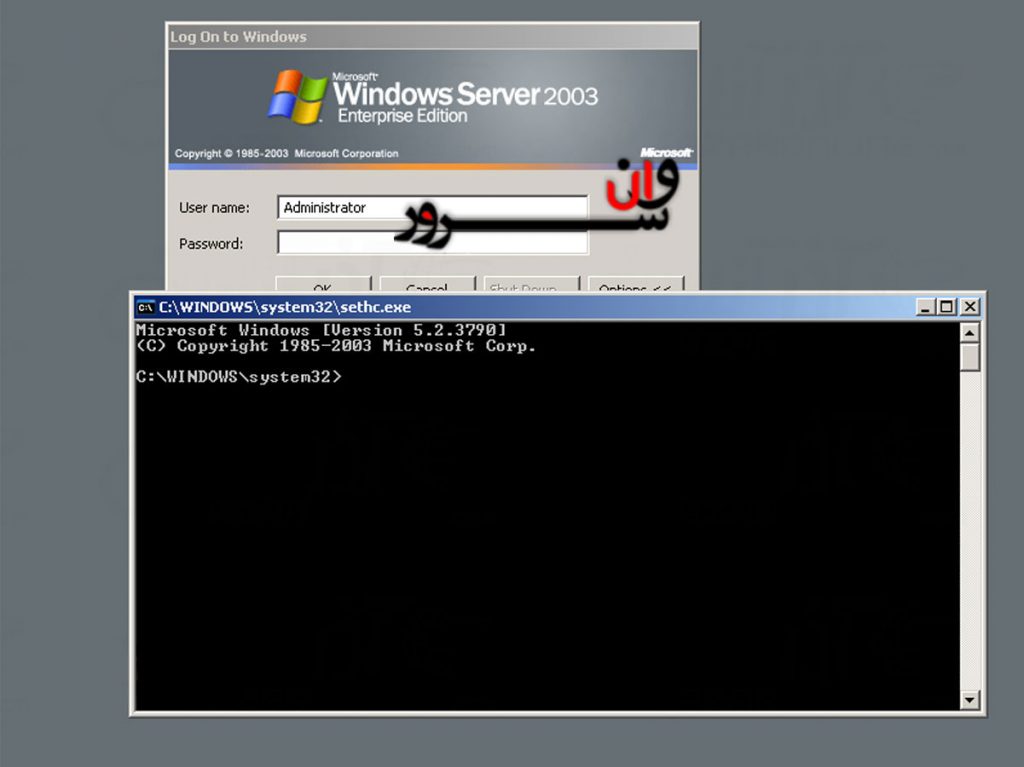

net user administrator 123

توسط دستور بالا پسورد کاربر Administrator به 123 تغییر می یابد.

copy /y c:\sethc.exe c:\windows\system32\sethc.ex

مشاهده تعداد کانکشن ها به سرور و پورت ها و پیدا کردن آی پی DDOSER

حمله Ddos یکی از حملاتی هست که میتونه باعث بالا رفتن لود سرور و یا دان شدن کل سرور شه.

یکی از اقدامات در مقابل اینگونه حملات پیدا و مسدود کردن آیپی فرد Ddos کننده می باشد.برای مشاهده تعداد کانکشن ها مراحل زیر را دنبال کنید .

تعداد کانکشن،کلی به سرور :

netstat -an | wc -lتعداد کانکشن روی یک پورت خاص (در مثال پورت ۸۰ استفاده شده) :

netstat -an | grep 80 | wc -l

تعدادکانکشن از هر آی پی به سرور ( برای تشخیص حملاتی مثل Ddos ) :

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

تعداد کانکشن از هر IP به همراه نمایش اطلاعات پورتی که به آن متصل شده است :

netstat -na |awk '{print $5}' |cut -d "." -f1,2,3,4 |sort |uniq -c |sort -nr

برای نمایش تعدادکانکشن روی هر پورت :

netstat -tuna | awk -F':+| +' 'NR>2{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

لیست آی پی های متصل به سرور همراه با تعداد کانکشن :

netstat -anp |grep 'tcp\|udp' | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Connections

NLB

Network Load Balancing یا NLB یکی از قابلیت های ویندوز سرور است که به شما این امکان را می دهد که مجموعه ای از سرورها را در قالب گروه در کنار هم قرار بدهید که یک سرویس یکسان را ارائه می دهند

اما برای کاربر همه این سرورها به عنوان یک سرور دیده می شود و کاربر از مشاهده سایر سرورها ناتوان است ، در واقع تصور کنید 10 عدد سرور با 10 آدرس IP متفاوت دارید و همه اینها با استفاده از سرویس Network Load Balancing ویندوز سرور 2012 به شکل یک گروه در آمده اند ، تمام این 10 عدد سرور برای کاربر فقط یک آدرس IP دیده می شود که آدرس IP مربوط به گروه سرورهایی است که در آن قرار گرفته اند.

گروهی که برای عضو شدن سرورها در ویندوز سرور 2012 ایجاد می شود را در اصطلاح فنی به عنوان NLB Cluster یا خوشه می شناسند

هر کدام از سرورهایی که به این مجموعه یا گروه اضافه می شوند به عنوان یک Host یا Node شناخته می شوند.

یکی از مهمترین نکاتی که بایستی در خصوص NLB درک کنید این است که درخواست های هر کلاینت صرفا و بصورت مستقیم فقط و فقط برای یکی از سرورهای مستقر در NLB Cluster ارسال می شود، این یعنی کلاینت فقط و فقط از قدرت پردازشی ، حافظه و منابع ذخیره سازی یکی از سرورهای موجود در NLB Cluster استفاده خواهد کرد و سرورهای دیگر درگیر پردازش این درخواست نخواهند شد.

توجه کنید که در یک NLB Cluster هر کدام از Node ها بصورت مستقل کار می کنند و هیچ دسترسی به منابع موجود بر روی سرورهای دیگر ندارند و نمی توانند بر روی سرورهای دیگر تغییرات ایجاد کنند ، بنابراین تغییرات یک سرور بر روی سایر سرورها تاثیری نخواهد داشت.

سناریو

172.16.1.100(آدرس کلاستر -آدزرسی که کلاینتها میبینند)

در کلیه سرورهای عضو کلاستر این رو تیک بزنید خواهشا

Port Rule ها در واقع مهمترین قسمت تنظیمات مربوط به NLB Cluster هستند. Port Rule ها تعریف می کنند که ترافیک در داخل NLB چگونه Load Balance بشود و در ضمن نوع ترافیکی که قرار است Load Balance بشود را نیز تعریف می کند.هر Port Rule ای که تعریف می شود برای خود یک نوع ترافیک ورودی یا Incoming Traffic دارد که به یک مقصد می خواهد برسد و نوع ترافیک از نظر TCP یا UDP بودن و همچنین آدرس IP مقصد نیز در آن تعریف می شود.

NLB ذاتا برای سرویس هایی که فاقد دیتابیس هستند استفاده میشن یا در اصطلاح Stateless هستند.

نسخه های مختلف Kerio Control

Software Appliance

یک سیستم عامل بر پایه لینوکس است که بدون نیاز به وجود سیستم عامل بر روی سیستم مورد نظر نصب می شود.

Virtual Appliance

نسخه از پیش نصب شده ای بر روی Hypervisor های عمومی مانند vMware و Hyper-V می باشد که در دسترس عموم قرار گرفته است.

Kerio Control Box

یک دستگاه سخت افزاری که بر روی آن نرم افزار kerio بطور پیش فرض بر روی آن نصب شده است.

عمومی تر ین نوع نصب این محصول نصب نرم افزار کریو بر روی یک سرور فیزیکی بدون سیستم عامل

برای نصب کریو فایل دانلود شده در مرحله قبل را ر روی CD یا DVD رایت کنید و Boot سیستم را در حالت Automtic و یا Boot from CD/DVD قرار داده و Wizard نصب را در حالت پیش فرض دنبال کنید. (نیاز به تغییر گزینه ای نیست.)

نکته: در طول مسیر نصب از شما یک IP آدرس خواسته می شود که این IP باید در رنج شبکه داخلی شما باشد تا از طریق آن بتوانید به پنل کریو دسترسی پیدا کنید. همچنین این IP در آینده به عنوان Default Gateway تمامی PC های موجود در شبکه شما استفاده خواهد شد.

برای راه اندازی اولیه کریو، پس از نصب آدرس زیر را در مرورگر خود وارد کنید:

Https://kerio-control-IP-address:4081/admin

بعد از استارت ویزارد پسورد را باید تعیین کرد و لاگین کرد.

سناریو

قدم اول در تنظیمات اولیه کریو تعریف کارت شبکه مت Public LAN یا همان Internet است. برای این کار از سمت چپ به منوی Interfaces رفته و کارت شبکه ای را که کریو Detect کرده را انتخاب نموده و آن را Edit می کنیم. پنجره ای مانند زیر باز می شود که می توانیم نام کارت شبکه را به طور دلخواه تغییر دهیم. در قسمت Interface Group گزینه Internet Interface را انتخاب می کنیم و آن را مطابق سناریو شبکه خود IP دهی می کنیم. دقت داشته باشید که Gateway این کارت شبکه می بایست IP مودم و یا روتر شما باشد.

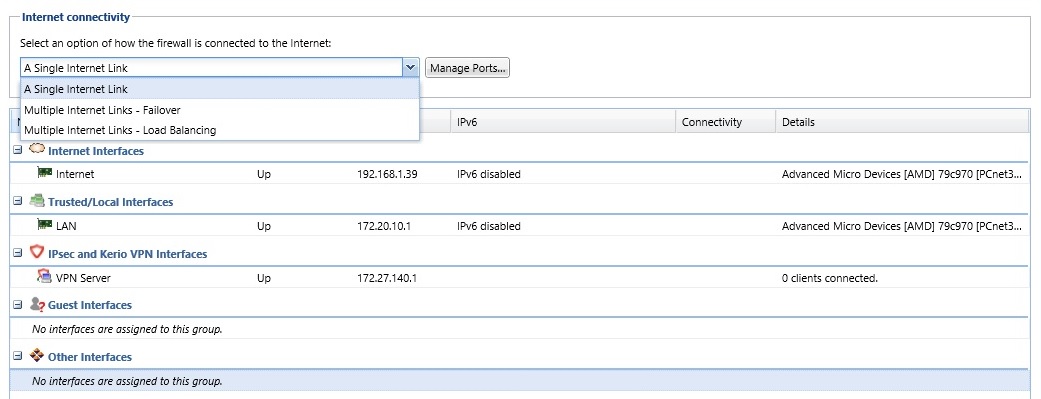

انواع ارتباط با اینترنت

در کریو سه حالت ارتباط با اینترنت را می توان داشت:

1) یک لینک ینترنت

2) دو لینک اینترنت با قابلیت Load Balancing

3) دو لینک اینترنت با قابلیت Failover

که هر کدام را به طور مختصر توضیح خواهم داد.

نکته: باید به ازای لینک دوم اینترنت یک کارت شبکه جدا به کریو تخصیص دهید و آن را همانند کارت شبکه لینک اصلی اینترنت در مرحله قبل Edit نمایید.

نکته: Default Gateway بر روی هیچ یک از کارت شبکه های داخلی کریو نباید ست شود.

مربوطه را چه عمداً و یا چه سهواً در اختیارتان قرار ندهد. حال ما در این مقاله می خواهیم نحوه بازیابی پسورد در سوئیچ های شبکه را به شما آموزش دهیم، پس در ادامه با ما همراه باشید.

نکته : قبل از شروع باید این نکته را یادآور شوم برای آنکه بتوانید مراحل زیر را انجام دهید، حتما باید به سوئیچ مورد نظر دسترسی فیزیکی داشته باشید.

در صورتی که شما پسورد سوییچ سیسکو موجود در شبکه خود را فراموش کرده و یا کلا در دسترس نداشته باشید و از طرفی امکان دسترسی به پیکربندی های سوئیچ وجود نداشته باشد، می توانید از روش Password Recovery استفاده نمایید که در این مقاله برای شما توضیح خواهیم داد. لازم به ذکر است که کل این مراحل از سایت اصلی خود شرکت سیسکو برای شما جمع آوری شده است.

آموزش تصویری مراحل بازیابی پسورد در سوئیچ های سیسکو:

نمایشگر ویدیو

مراحل بازیابی پسورد در سوئیچ های سیسکو:

برای بازیابی پسورد در سوئیچ های سیسکو ابتدا باید کابل کنسول را به سوئیچ متصل کرده و مراحل زیر را دنبال نمایید:

مرحله اول : جهت بازیابی پسورد در سوئیچ های سیسکو ابتدا کابل کنسول را به پورت کنسول روی سوییچ متصل کنید.

مرحله دوم : کابل اتصال برق سوئیچ را از پشت سوئیچ جدا کنید.

بیشتر بخوانید: قابلیت SPAN در سوئیچ های سیسکو

مرحله سوم : دکمه Mode که بر روی سوئیچ قرار دارد را فشار دهید و برق پشت سوئیچ را متصل کنید.

مرحله چهارم : زمانی که LED مربوط به SYST که در تصویر مشاهده می کنید، شروع به چشمک زدن کرد دکمه Mode را رها کنید. بعد از رها کردن کلید Mode در سوئیچ های سری 3750 و 2960 چراغ مربوط به SYST با رنگ سبز شروع به چشمک زدن می کند.

مرحله پنجم : بعد از اینکه سوئیچ وارد مد :Switch شد دستور flash_init را وارد کنید همانطور در زیر مشاهده می کنید.

Switch: flash_init

Initializing Flash…

flashfs[0]: 143 files, 4 directories

flashfs[0]: 0 orphaned files, 0 orphaned directories

flashfs[0]: Total bytes: 3612672

flashfs[0]: Bytes used: 2729472

flashfs[0]: Bytes available: 883200

flashfs[0]: flashfs fsck took 86 seconds

…done Initializing Flash.

Boot Sector Filesystem(bs:) installed, fsid:3

Parameter Block Filesytem (pb:) installed, fsid: 4

Switch:

مرحله ششم: در مرحله بعد می توانید برای مشاهده فایل های داخل Flash سوئیچ در مد :Switch از دستور :dir flash استفاده کنید همانطور که در تصویر زیز مشاهده می کنید.

Switch: dir flash:

Directory of flash:/

2 -rwx 1803357 <date> c3500xl-c3h2s-

mz.120-5.WC7.bin

!— This is the current version of software.

4 -rwx 1131 <date> config.text

!— This is the configuration file.

5 -rwx 109 <date> info

6 -rwx 389 <date> env_vars

7 drwx 460 <date> html

18 -rwx 109 <date> info.ver

403968 bytes available (3208704 bytes used)

Switch:

مرحله هفتم : در این مرحله در مد :Switch فایل های پیکربندی سوئیچ به نام config.text را به یک فایل دیگر تغییر نام دهید در این مثال ما نام آن را به config.text.old تغییر نام خواهیم داد. انجام این کار باعث خواهد شد سوئیچ توانایی اجرا کردن پیکربندی های داخل config.text را نخواهد داشت.

Switch: rename flash:config.text flash:config.text.old

Switch:

مرحله هشتم: بعد از انجام مراحل بالا در مد :Switch با تایپ کلمه boot سوئیچ را با Reboot (راه اندازی مجدد) خواهیم کرد همانطور که در زیر مشاهده می کنید.

Switch: boot

مرحله نهم: بعد از راه اندازی سوئیچ فایل های پیکربندی روی سوئیچ به علت اینکه ما نام آن را تغییر داده ایم پیدا نمی شود و سوئیچ مانند یک سوئیچ که از قبل پیکربندی نشده است راه اندازی خواهد شد. در این مرحله پاسخ به پرسش ورود به Setup Mode همان مد سوال و جواب پیکربندی سوئیچ عبارت NO یا N را وارد کنید همانطور که در زیر مشاهده می کنید.

— System configuration Dialog —

At any point you may enter a question mark’?’ for help.

Use ctr-c to abort configuration dialog at any prompt.

Default setting are in square brackets'[]’

Continue with configuration dialog? [Yes/no]:no

مرحله دهم: در این حالت شما بدون پسورد وارد محیط پیکربندی سوئیچ خواهید شد همانطور که در تصویر زیر مشاهده می کنید. با تایپ کلمه enable وارد مد Privillage سوئیچ خواهیم شد.

Switch>enable

Switch#

مرحله یازدهم: در این مرحله نام فایل پیکربندی سوئیچ را با دستور زیر به حالت اول بر می گردانیم همانطور که در تصویر مشاهده می کنید.

Switch#rename flash:config.taxt.old flash:config.text

Destination filename [config.text]

!— Press Return or Enter.

مرحله دوازدهم: در این مرحله اطلاعات مربوط به پیکربندی سوئیچ که در داخل فایل config.text می باشد را با دستور copy flash:config.text system:running-config در داخل RAM سوئیچ با نام Running-config بارگذاری خواهیم کرد همانطور که در زیر مشاهده می کنید.

Switch#copy flash:config.text system:running-config

Destination filename [running-config]?

!— Press Return or Enter.

1131 bytes copied in 0.760 secs

Switch#

مرحله سیزدهم: در این مرحله بازیابی پسورد در سوئیچ های سیسکو باید پسوردهای دسترسی به صورت Console و Telnet و … را تغییر دهید همانطور که در زیر مشاهده می کنید.

Switch#config t

Switch(config)#enable secret MRshabake

Switch(config)#line vty 0 15

Switch(config-line)#password MRshabake

Switch(config-line)#login

Switch(config-line)#line con 0

Switch(config-line)#password MRshabake

Switch(config-line)#login

مرحله چهاردهم: در آخرین مرحله با دستور زیر پیکربندی ها را به صورت دائمی بر روی سوئیچ ذخیره کنید همانطور که در زیر مشاهده می کنید.

Switch#Write memory

Building configuration…

[OK]

شما وقتی تو جاده از تونل رد میشین در حقیقت دارید از بستر کوه عبور میکنین اما محتواتون با محتوای کوه فرق داره ، شما از هوا دارید رد میشید نه سنگ و این برای کوه قابل درک نیست و به همین دلیل اطلاعات شما هم توی اینترنت به همین شکل خواهد بود ، شما فرض کنید اطلاعاتتون رو دارید با شکل مثلث ارسال میکنید و این در حالی هست که اطلاعات در اینترنت به شکل مستطیل هستن و این باعث میشه که اطلاعات شما برای دیگران که در اینترنت هستند غیر قابل درک و نامفهوم باشه که این خودش میشه امنیت یا همون VPN

.

1-(PPTP (point to point Tunneling protocol : این پروتکل برای انتقال داده هایی مثل (Net Beui) (داده هایی که دارای آدرس غیر IP هستند) روی یک شبکۀ پایه ی IP استفاده می شه. PPTP روی لایۀ دو مدل OST پیاده سازی می شه (پیوند داده) و داده ها رو، روی Frame هایی از طریق پروتکل نقطه به نقطه بسته بندی می کنه. البته( ppp (point to point protocol ویژگی هایی مثل تخصیص آدرس پویا (DHCP) و تعیین اعتبار کاربر و رمز گذاری و فشرده سازی داده ها که PPTP هم امکان رمز گذاری 40 بیتی و 128 بیتی رو داره.اما شیوه های امنیتی به کار گرفته در این پروتکل کافی نیست.

2- (L2TP (Layer 2 Tunneling protocol:برای انتقال IP و IPX و حتی (Net Beui) روی رسانه های انتقال نقطه به نقطه استفاده میشه .به روش مستقیم روی شبکۀ WAN قابلیت انتقال داره. از این پروتکل به منظور ایجاد تونل بین:

3- (SSTP (Secure Socket Tunneling protocol : برای انتقال داده های IP روی شبکۀ پایۀ IP استفاده می شه. قابلیت انتقال پروتکل های PPP و L2TP رو با استفاده از رمز نگاری داره.با استفاده از( SSL (Secure socket layer پورت 443 می تونه از هر proxy و Fire wall عبور کند و بالاترین سطح امنیت رو داره. البته مشکلاتی هم داره. مثلاً: (اتصال مدل SSTP فقط توی ویندوز 7 و vista استفاده می شه و به خاطر اینکه از SSL استفاده می کنه سرعت اتصال و سرعت تبادل اطلاعات افت می کنه.